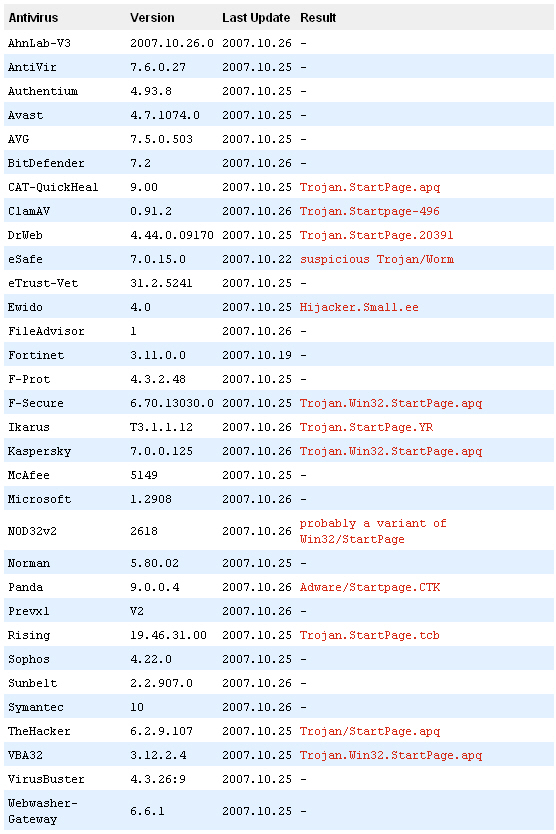

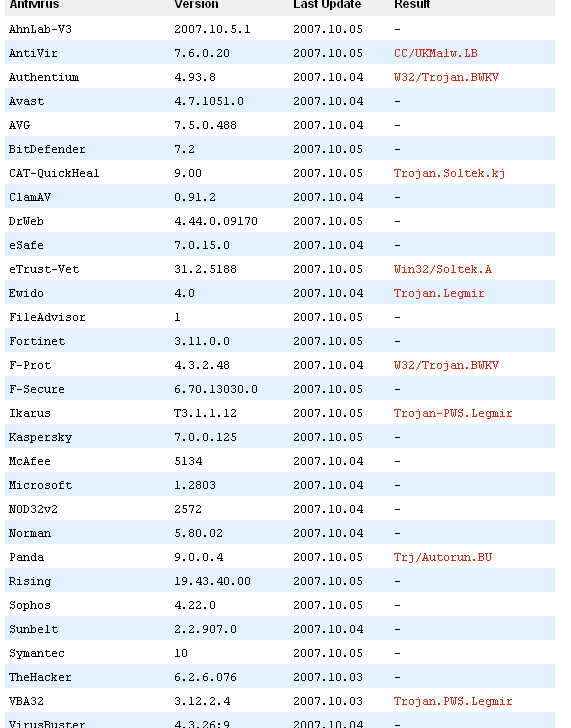

일부 시게이트의 하드디스크에서 악성코드가 발견되었다. 다행히 V3에도 진단이 되는 샘플이다. Antivirus Version Last Update Virus Name AhnLab-V3 2007.10.2.0 2007.10.01 Dropper/OnLineGameHack.21042 한가지 흥미로운건 중국정부의 음모설 얘기도 나오는데 다음과 같은 점 때문에 가능성이 떨어진다.1. 게임 계정 탈취 트로이목마 해당 악성코드의 목적은 온라인 게임 계정 탈취이다. 중국정부에서 의도적으로 했다면 왜 온라인 게임 계정을 탈취할까? 주요 문서를 빼가는게 맞지 않을까? 2. 기진단 샘플 안랩은 해당 샘플 받지도 않았으며 확인해보니 V3에는 2007.06.23.01엔진에서 추가된 샘플이다. 정말 중국정부에서 의도적으로 진행했다..