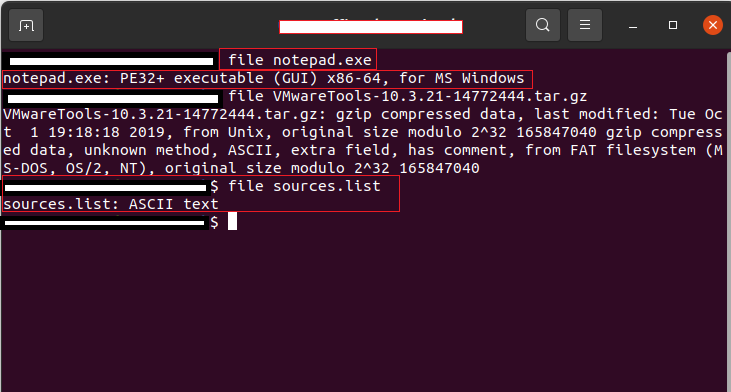

분석을 하기 전에 먼저 파일 종류를 파악해야합니다.익숙한 파일의 경우 헥사 파일 뷰어로 열어보면 바로 어떤 파일 포맷인지 알 수 있습니다. * 파일 종류 file 리눅스, 맥에 포함되어 있습니다. 다음 프로그램은 chatGPT 에서 추천해준 내용입니다. . TrID https://mark0.net/soft-trid-e.html Marco Pontello's Home - Software - TrIDQuesta pagina in italiano (Last updated: 01/12/24) TrID - File Identifier TrID is an utility designed to identify file types from their binary signatures. While there a..