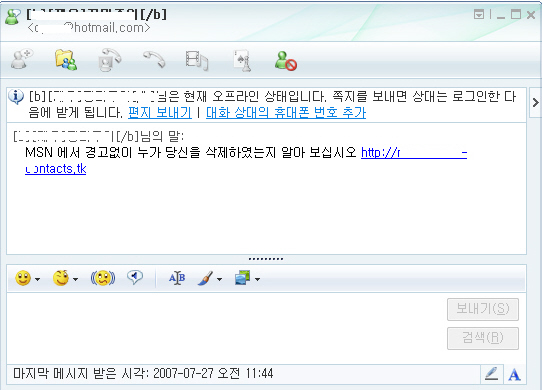

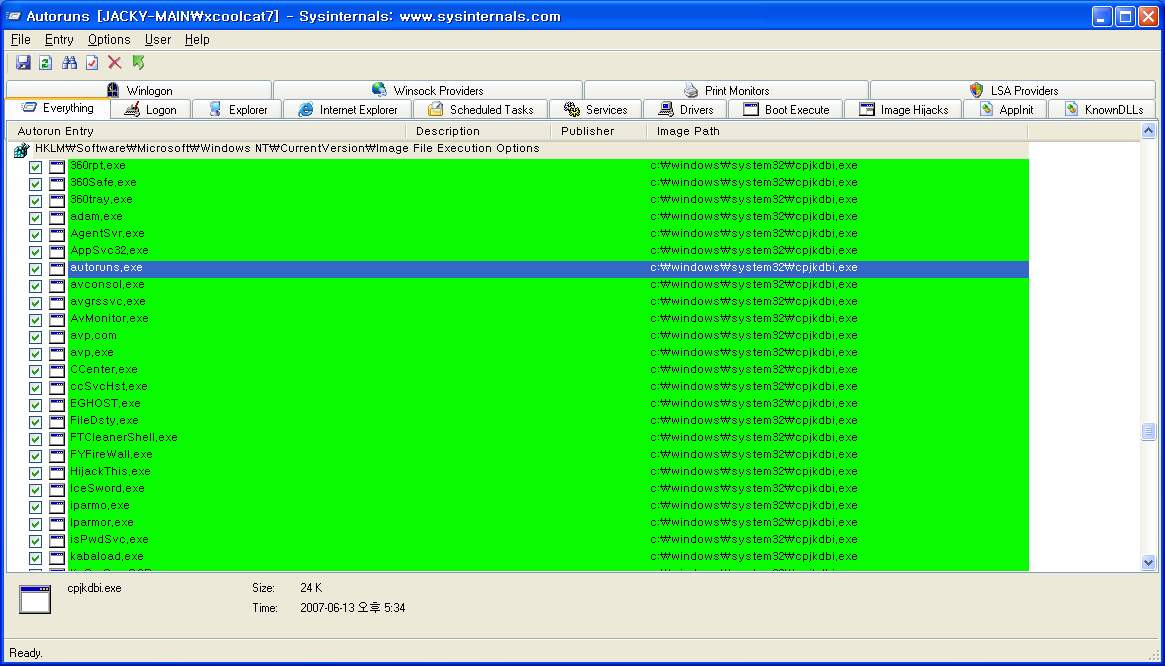

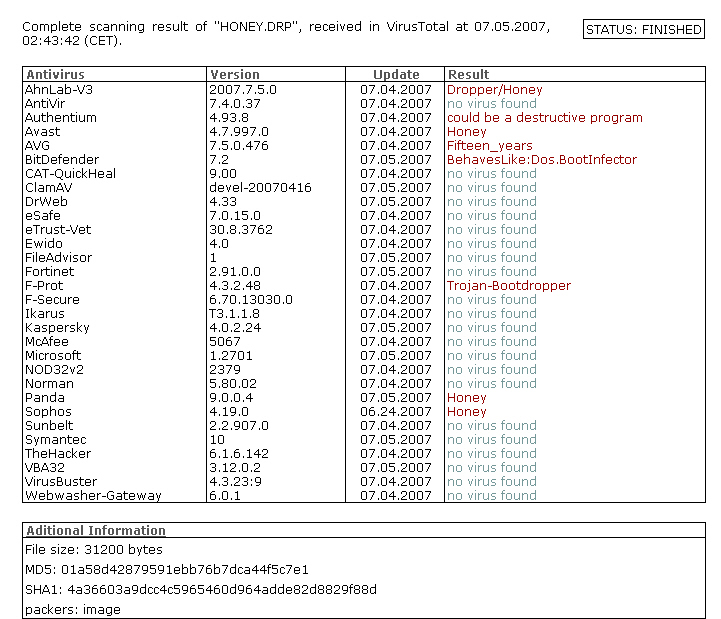

한국시간으로 2007년 7월 27일 오전 다음과 같은 내용을 MSN 메신저로 받았다. MSN에서 경고없이 누가 당신을 삭제하였는지 알아 보십시오 http://*******.*****.tk 예전에 발생했던 일과 비슷하지 않는가 ?! [관련자료] - MSN 메신저를 이용한 사기 마케팅 http://xcoolcat7.tistory.com/82 이에 해당사이트에 접속해보니 구글 애드센스 광고도 보인다. 역시 애드센서 클릭수를 노린 사람의 짓인데 이제는 한글로도 보낼 줄 안다. 현재 파악중이다.