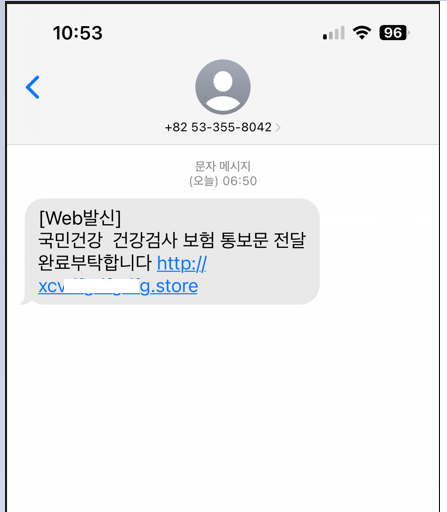

. (2023.09.03) 업데이트 : 오후 2시에 '대상 조회' hxxp://nnhaysha.lol 으로 문자를 받았습니다. 역시 국민건강 보험을 가장한 스미싱 공격입니다. . (2023.08.26) 업데이트 : 며칠 동안 스미싱 앱 관련 검색이 증가하더니 오늘은 급격이 증가했네요. 아무래도 스미싱 관련 피해가 기사화되어서 그런가 보네요. 악성 APK 앱까지 설치하셨다면 공격자에게 폰의 여러 정보(SMS, 연락처, 통화목록)가 넘어가고 해당 폰은 원격 조종을 받을 수 있기 때문에 모바일 백신이나 앱 삭제로 빨리 악성 앱을 제거해주셔야 합니다. 찝찝하면 폰 초기화도 권해드립니다. * 스미싱 관련 기사 1) 2023년 8월 26일 . "택배 주소 정정" 문자 눌렀다가 3억 8천만 원 빠져나가 (2023.0..