2024년 4월 23일 경찰은 북한 해킹그룹들이 협동해서 한국 방위산업체를 공격했다는 밝혔습니다.

. 北 3개 해킹조직 힘 합쳐 국내 방산업체 총공격…10여곳 피해 (연합뉴스, 2024.04.23)

https://www.yna.co.kr/view/AKR20240423054900004

北 3개 해킹조직 힘 합쳐 국내 방산업체 총공격…10여곳 피해 | 연합뉴스

(서울=연합뉴스) 윤보람 기자 = 북한의 대표적인 해킹조직 3곳이 국내 방산기술 탈취를 공통 목표로 해 최소 1년 6개월 전부터 전방위적인 해킹...

www.yna.co.kr

. 북한 해킹조직, K-방산 10여곳 털었다 (전자신문, 2024년 4월 23일)

https://www.etnews.com/20240423000390

북한 해킹조직, K-방산 10여곳 털었다

북한 해킹조직들이 국내 방산기술을 탈취하기 위해 방산업체 10여곳을 대상으로 전방위적인 해킹 공격을 가한 사실이 확인됐다. 경찰청 국가수사본부 안보수사국은 국가사이버위기관리단과 공

www.etnews.com

. DPRK hacking groups breach South Korean defense contractors (Bleeping Computer)

DPRK hacking groups breach South Korean defense contractors

The National Police Agency in South Korea issued an urgent warning today about North Korean hacking groups targeting defense industry entities to steal valuable technology information.

www.bleepingcomputer.com

북한 추정 해킹 그룹 뿐 아니라 여러 해킹 조직으로 부터 국내 조직은 계속 공격을 받고 있고, 방위산업 역시 마찬가지입니다.

* 공격 수법

경찰청 보도자료를 찬찬히 읽어봤습니다.

보도자료 : HOME > 알림/소식 > 알림 > 보도자료

경찰청·방위사업청 등 관계기관 합동 특별점검을 통해 북한의 케이(K)-방산업체 해킹 공격 규명 및 보호조치 실시 관련 보도자료 내용입니다. 자세한 내용은 첨부파일을 참고하시기 바랍니다.

www.police.go.kr

이번 공격에 참여한 북한 해킹 그룹은 안다리엘 (Andariell), 라자루스 (Lazarus), 김수키 (Kimsuky)로 추정된다고 합니다.

직접 방산업체에 침투하기도 하고 협력업체를 해킹 후 침투하기도 했다고 합니다.

침투방법은 여러가지 입니다.

사례 1. 인터넷망(외부망) 직원 컴퓨터에 악성코드 감염 후 서버 해킹. 테스트 목적으로 열려있는 망 연계 시스템 통해 내부망 장악

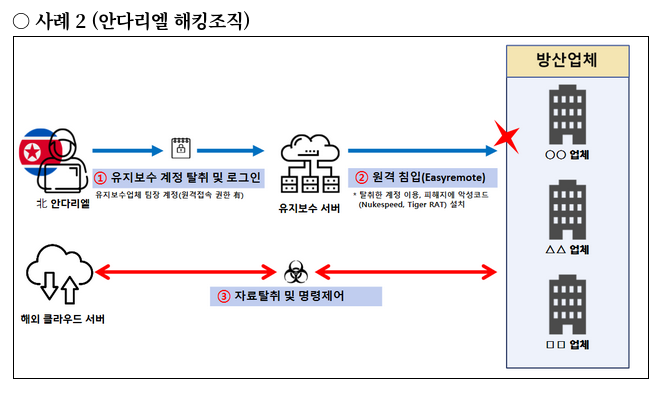

사례 2. 원격으로 유지 보수하는 업체 직원 계정 탈취해 접속

사례 3 - 로그인 없이 외부에서 전자 우편으로 대용량 파일을 다운로드 받을 수 있는 그룹웨어 서버 취약점 이용

공격자들은 테스트 목적으로 열려있는 내부 시스템, 유지 보수 업체 계정, 자료 저장 서버 취약점 등 다양한 방법을 이용해 해킹했습니다.

* 교훈

망연계를 통해 우리 내부망은 외부 해킹에 안전하다고 생각하지만, 완전한 망분리는 거의 없습니다.

보통 망분리는 방화벽 등으로 인터넷을 차단한 경우가 대부분이고, 몇몇 사이트나 포트는 열어두기도 합니다.

그리고, 인터넷망과 내부망을 연결해주는 경우도 있습니다.

만약 인터넷망과 내부망을 연결해주는 장비에 취약점이 있거나 장악되면 어떻게 될까요 ?

내부 서버도 모니터링을 잘해야하는데 보통 내부망은 유심히 모니터링하지 않아 사각지대에 있는 경우도 많습니다.

유지보수 업체를 통한 공격도 자주 있는데, 직원들의 업무용 계정과 개인 계정의 분리가 필요합니다.

(저도 업무용과 개인용 계정, 메일주소, 암호가 모두 다르고 중요 계정은 2단계 인증을 사용하고 있습니다.)

대용량 첨부 파일 때문에 외부 서버에 저장한 듯 한데, 결국 해당 그룹웨어가 관리를 잘못하면 내부 정보가 유출될 수 있는 문제가 있습니다.

* 공격자들도 사람

사실 정교한(?) 듯한 이들의 공격도 여러 명이 관여하고 있어 북한식 표현을 사용하는 기초적인 실수도 하고 있습니다.

. [단독] "인차 연락드리겠습니다"…'주중 韓대사관 메일' 속 낯선 말투, 北 해커였다

https://www.youtube.com/watch?v=YMQ0HPGxjgQ

두음법칙 무시한 북한식 표현을 본게 2008년이니 16년이 지난 지금도 동일한 실수를 반복하고 있는 점은 흥미롭습니다.

내부용 프로그램이긴 하지만, 북한 추정 해킹 그룹에서 사용했다고 알려진 피싱 메일 발송 도구에서는 '프로그람', '오유'와 같은 북한식 표현이 그대로 사용 중인걸 알 수 있습니다.

https://xcoolcat7.tistory.com/1520

북한 지원 추정 Kimsuky 그룹의 피싱 메일 발송기 ... 이걸로 피싱 메일 보냈구나

2024년 4월 19일 X (구 트위터)에 Kimsuky 그룹의 피싱 메일 발송 프로그램 정보가 공개되었습니다. Kimsuky 그룹은 북한의 지원을 받고 있다고 추정되는 위협그룹입니다. '메일전송 프로그람 ver10.0 (2022

xcoolcat7.tistory.com

* 방어자는 늘 불리합니다.

방어 입장에서는 늘 어려움이 있습니다.

여러 협력 업체가 존재하는 경우 자신만 잘 지킨다고 해서 보안 문제가 해결되지 않습니다.

이번에도 협력업체를 통한 해킹이 있었습니다.

앞으로도 이런 안보 분야에 대한 사이버공격이 발생할 겁니다.

https://www.youtube.com/watch?v=Avc41o9PsrI

이번 일을 계기로 보안이 더 강화되었으면 합니다.

'Security > 보안 뉴스' 카테고리의 다른 글

| 톰 홀랜드 X (트위터) 계정 해킹되어 가상자산 스캠에 활용 (0) | 2024.04.18 |

|---|---|

| Unsaflok - Saflok 브랜드 호텔 방문 열게 하는 취약점 (2) | 2024.03.26 |

| 미국 재무부,정부 기관과 언론 매체 사칭 러시아인 제재 (0) | 2024.03.25 |

| 여러나라 맥도날드 매장 장애 - 설정 잘못 문제 (1) | 2024.03.18 |

| 맥 백신 - AhnLab V3 (4) | 2013.11.05 |