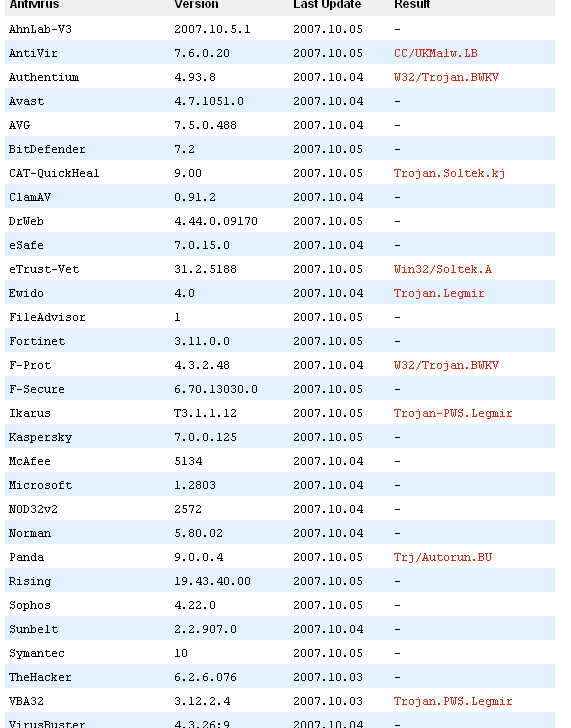

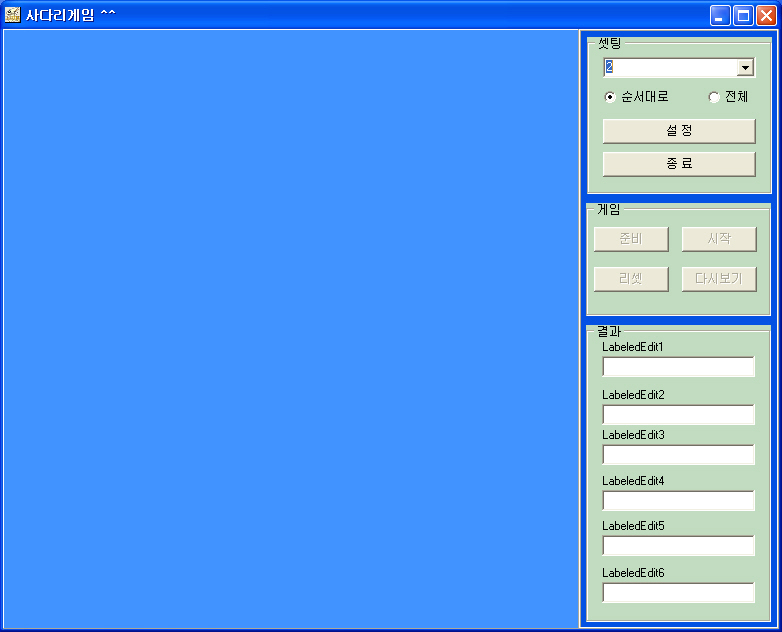

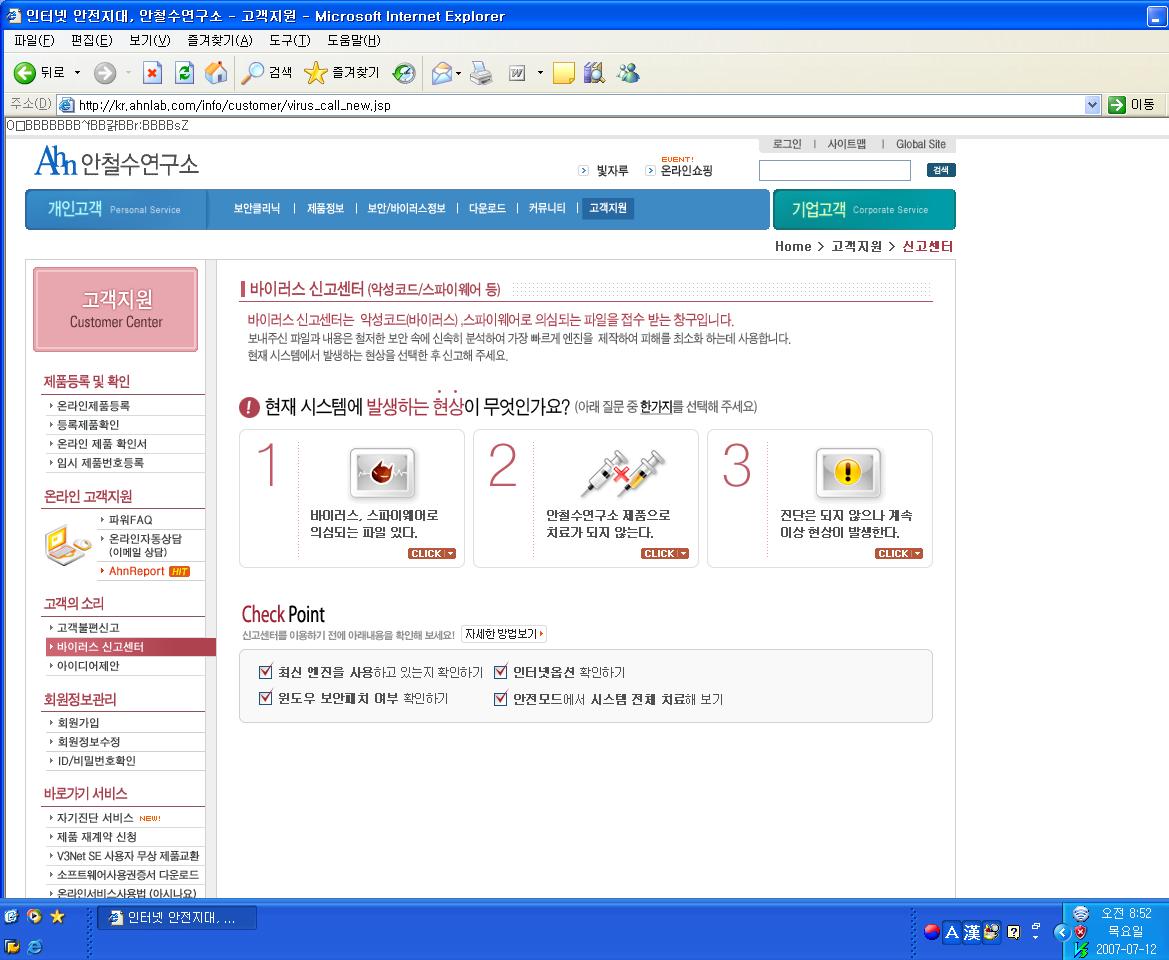

요즘 USB 메모리나 외장형 하드디스크를 통해 전파되는 악성코드가 증가하고 있다. 프로세스가 실행 중일 떄는 악성코드 실행 파일과 autorun.inf 파일을 삭제해도 다시 생성해 사용자 입장에서는 지워도 지워도 치료가 안되는 것처럼 보이게 한다. 발견된지는 오래되었지만 USB 드라이브에 자신의 사랑을 얘기하는 악성코드가 존재한다. - 생성 파일명 : Edelin_X.exe - 파일길이 : 32,768 바이트 - MD5 : 3ca1a6fe4c3eb75f580b988d06ae26c4 - V3 진단명 : Win32/Autorun.worm.32768.B (2007.10.26.00 엔진 이후 진단) 이 악성코드는 실행 파일과 autorun.inf 외에 Surat Untuk Edelin.txt 파일이 생성되며 아..