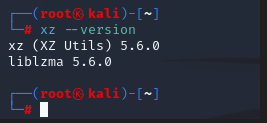

한국 시간 3월 31일 일요일에 XZ Utils 5.6.0과 5.6.1에 백도어가 포함되었다는 뉴스가 알려졌습니다. . Urgent: Secret Backdoor Found in XZ Utils Library, Impacts Major Linux Distros (The Hacker News, 2024.03.30) https://thehackernews.com/2024/03/urgent-secret-backdoor-found-in-xz.html 처음에는 흔한(?) 취약점인가했는데 몇 가지 흥미로운 부분이 있습니다. 관련 프로젝트는 'The Tukaani Project' 입니다. 관련 취약점은 3월 29일 금요일에 공개되었습니다. https://nvd.nist.gov/vuln/detail/CVE-2024-3..