728x90

반응형

지금까지 여러 스캠 (사기) 메시지, 메일 등을 받았습니다.

https://xcoolcat7.tistory.com/91556

시그널(Signal) 스캠 (피싱) ... 서비스 사칭

최근 시그널에 Signal 지원을 가장한 메시지가 뿌려지고 있습니다. '안녕하세요 Signal 사용자 서비스입니다. 현재 2개의 기기가 signal에서 이 번호를 사용하고 있습니다. 시그널 지원팀은 해당 번호

xcoolcat7.tistory.com

https://xcoolcat7.tistory.com/91473

텔레그램 계정 비활성화 스캠(피싱) ... 피싱 유형

텔레그램 사용자가 증가하면서 텔레그램 계정과 관련한 스캠 (피싱)이 증가하고 있습니다. 주요 내용은 다음과 같습니다. 'Telegram정책에 따라 계정이 비활성화될 예정이니 6시간내로 인증을 완

xcoolcat7.tistory.com

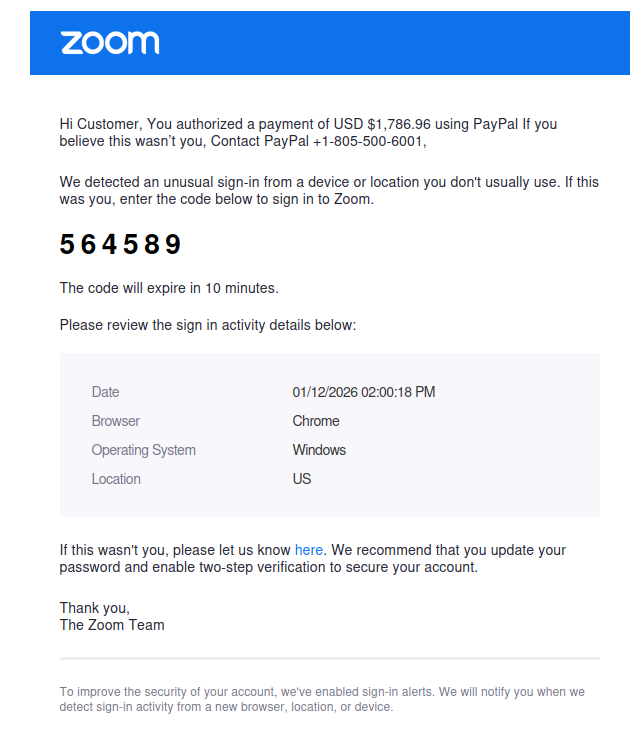

이번에는 Zoom 초대를 받았습니다.

바로 스캠(Scam)으로 알 수 있습니다.

주소로 접속하면 링크가 만료되었다고 합니다.

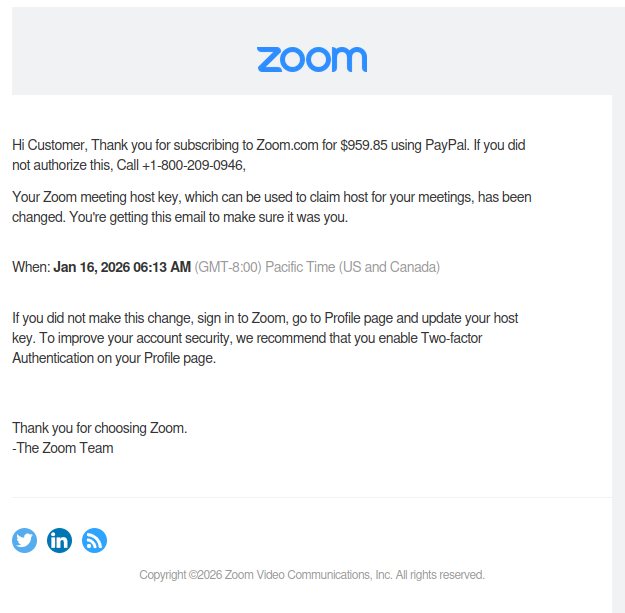

또 다른 줌 스캠 메일을 받았습니다.

가짜 주소가 아닌가 ?

가만 생각하면 Zoom 으로 대화하며 어떤 사기를 칠 듯 합니다.

문제는 영어가 안됩니다

| 가능성이 높습니다. Zoom을 가장한 스캠 메일은 정상 링크처럼 보이게 만들거나 실제 회의 코드를 포함해 신뢰를 유도한 뒤, 회의방(또는 랜딩 페이지)에서 사회공학 기법으로 자격증명 유출, 추가 링크 클릭, 파일 다운로드를 유도하는 방식이 흔합니다. 메일에 회의 코드/패스코드가 포함되어 있어도 발신자가 공격자일 수 있습니다. 아래 항목을 점검하세요 (평서체): 1) 링크 진짜 여부 확인 링크 위에 마우스를 올려 표시되는 실제 URL을 확인합니다. 도메인이 zoom.us, zoom.com, us02web.zoom.us와 정확히 일치하는지, 오타/유사 도메인(z00m.us, zoom-us-login.com, zoom-meeting.secure-zoom.xyz 등)인지 확인합니다. 링크가 URL 단축/리디렉션(예: bit.ly, t.co, 마케팅 트래킹 도메인)을 거치면 위험합니다. 리디렉션 체인을 통해 최종 도메인이 Zoom 공식 도메인인지 확인해야 합니다. “로그인”을 요구하는 페이지로 유도할 경우, 회사 SSO 또는 Zoom 공식 로그인 페이지로 보이는지, 주소창의 인증서와 도메인 전체를 확인합니다. 2) 메일 진위 신호(Indicators) 발신 도메인과 발신자 이름이 불일치하거나, 조직 외부(External) 표시가 있음. 긴급/강압 메시지, 회의에 즉시 참가/로그인 요구, 비정상 시간대 발송. 맞춤법/문장 어색함, 일반 템플릿과 다른 포맷, 첨부 실행 파일(압축 내 .exe, .js, .lnk) 포함. 보안 설정 회피를 유도(예: “브라우저로 열지 말고 이 파일을 실행해 회의 참여” 등). 3) 안전한 확인/참여 방법 메일의 링크를 클릭하지 말고, Zoom 앱을 직접 열어 “참가(Join)”에서 회의 ID와 패스코드만 입력합니다. 정상 회의라면 이 경로로 접속이 가능합니다. **공식 캘린더 초대(ICS)**인지 확인합니다. 조직의 캘린더 시스템(Outlook/Google Workspace)에서 생성한 초대와 포맷이 다른 임의의 문서는 위험합니다. 발신자가 내부 직원/파트너라면 **별도 채널(사내 메신저, 전화)**로 회의 존재 여부를 확인합니다. 4) 메일 기술 검증(가능하면 시행) Outlook에서 파일 → 정보 → 속성 → 인터넷 헤더를 열어 SPF/DKIM/DMARC 결과를 확인합니다. spf=fail, dkim=fail, dmarc=fail이면 수신 거부가 정상인데 우회되었거나 위조 가능성이 있습니다. 보안 게이트웨이가 URL을 재작성(Safe Links 등) 했다면 최종 목적지가 어디인지 검사합니다. 링크를 격리 환경(샌드박스/분석 VM) 에서 열어 네트워크 요청과 도메인 WHOIS, 인증서 정보를 확인합니다. 일반 워크스테이션에서는 테스트하지 않습니다. 5) 권고 대응 클릭/다운로드를 하지 않았다면 해당 메일을 신고합니다(사내 보안팀/IT 헬프데스크, 피싱 신고 기능). 이미 클릭/로그인 시도했다면 즉시 Zoom/회사 계정 비밀번호 변경, MFA 재등록 점검, 보안팀에 헤더/원문(EML) 제출을 권장합니다. 첨부 실행 파일을 열었다면 엔드포인트 검사(EDR로 프로세스/레지스트리/네트워크 연결 확인)와 임시 네트워크 차단/계정 강제 재설정이 필요합니다. |

728x90

반응형

'보안위협 (악성코드, 취약점)' 카테고리의 다른 글

| 위성 통신 장애와 정전으로 자동차 운행 중단 - 러시아와 미국 사례 (2025년) (0) | 2025.12.30 |

|---|---|

| BadCam - 웹캠 펌웨어 변조 공격 (0) | 2025.12.15 |

| 식당 로봇 해킹 가능성 - 로봇에 대한 보안 문제는 이제 시작일 듯 (0) | 2025.10.13 |

| ToolShell : 셰어포인트 (SharePoint) 취약점 (CVE-2025-53770, CVE-2025-53771) 이용한 공격과 교훈 (1) | 2025.09.01 |

| 사이버공격으로 러시아 아에로플로트 (Aeroflot) 항공사 운항 장애 (4) | 2025.08.04 |