VMMap으로 프로세스에 숨겨진 수상한 스레드(코드)를 찾을 수 있습니다.

https://xcoolcat7.tistory.com/91343

VMMap ... 메모리 구조 보기

* VMMap https://learn.microsoft.com/ko-kr/sysinternals/downloads/vmmap VMMap - SysinternalsVMMap은 프로세스 가상 및 실제 메모리 분석 유틸리티입니다.learn.microsoft.com 프로세스 익스폴로러는 메모리 구조까지

xcoolcat7.tistory.com

하지만, 의심스러운 프로세스를 하나하나 확인할 수도 없고, 이런 과정을 자동으로 해주는 도구는 없을까요 ?

바로, hollows_hunter 입니다.

* hollows_hunter

https://github.com/hasherezade/hollows_hunter

GitHub - hasherezade/hollows_hunter: Scans all running processes. Recognizes and dumps a variety of potentially malicious implan

Scans all running processes. Recognizes and dumps a variety of potentially malicious implants (replaced/implanted PEs, shellcodes, hooks, in-memory patches). - hasherezade/hollows_hunter

github.com

* 사용법

32비트/64비트 버전으로 존재합니다.

관리자 권한의 명령 프롬프트에서 실행하면됩니다.

프로세스를 검사해서 수상한 코드가 보이면 "Detected"가 출력되며 의심스러운 메모리 덤프 파일을 떠줍니다.

(NexusFile.exe에서 발견된건 정상입니다.)

그리고, 보호되고 있는 프로세스는 접근 할 수 없습니다.

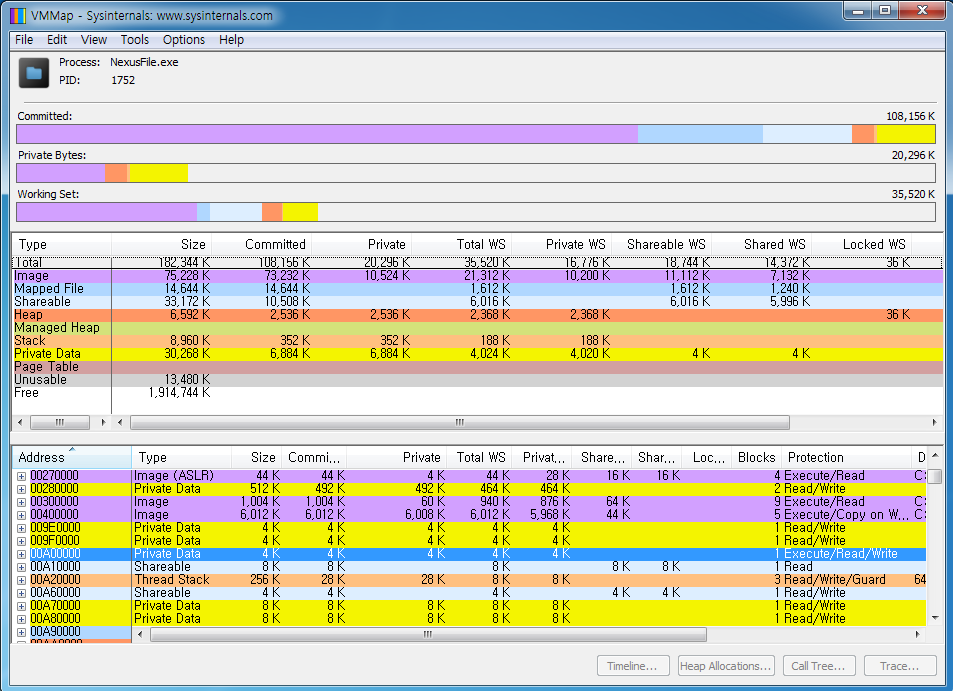

VMMap으로 보면 0x00A00000에 Execute/Read/Write 속성을 가진 Private Data가 존재합니다.

이것 때문에 탐지된 듯 하지만 크기가 4KB로 매우 작은걸 알 수 있습니다.

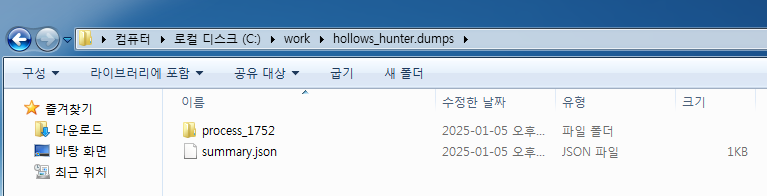

덤프 파일은 hollows_hunter가 실행된 경로의 hollows_hunter.dumps 폴더에 생성됩니다.

'조사와 분석 > 분석 환경과 도구' 카테고리의 다른 글

| (Windows) systeminformer - 프로세스 해커 (Process Hacker) 이후 (0) | 2025.09.30 |

|---|---|

| 위협 분석을 위한 우분투 nginx 설치 및 테스트 (0) | 2025.05.27 |

| 프로세스 익스플로러 (Process Explorer) .. 악성코드 분석용으로는 글쎄 (3) | 2024.12.17 |

| Autoruns ... 자동실행 파일 찾기 (0) | 2024.12.10 |

| PE 파일 분류 ... PEiD, Exeinfo PE, Detect It Easy (1) | 2024.11.28 |