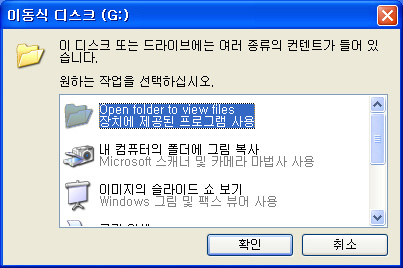

마이크로소프트사에서는 USB 플래쉬 메모리(USB 드라이브)로 대표되는 이동식 저장 디스크를 통한 악성코드 배포가 증가함에 따라(아마도) 윈도우에서 자동 실행 기능을 비활성화하는 방법을 공개했다. - Windows 에서 자동 실행 기능을 비활성화하는 방법 http://support.microsoft.com/kb/967715 이 기능을 사용하기 위해서는 윈도우 업데이트가 필요하다. - Windows XP용 업데이트(KB967715) http://www.microsoft.com/downloads/details.aspx?displaylang=ko&FamilyID=c7dbcde3-7814-47c5-849e-e64ecfb35d74 - Windows Server 2003용 업데이트(KB967715) http://w..