728x90

반응형

* 샘플코드 : IK07061311568-000199

* 길이 : 24,785

* MD5 : 36af4b74ade9a895385ced6263e8b40b

악성코드의 프로그램 방해는 여러가지가 있지만 지금까지 못보던 방법이 나왔다.

(물론 이미 사용되었겠지만..)

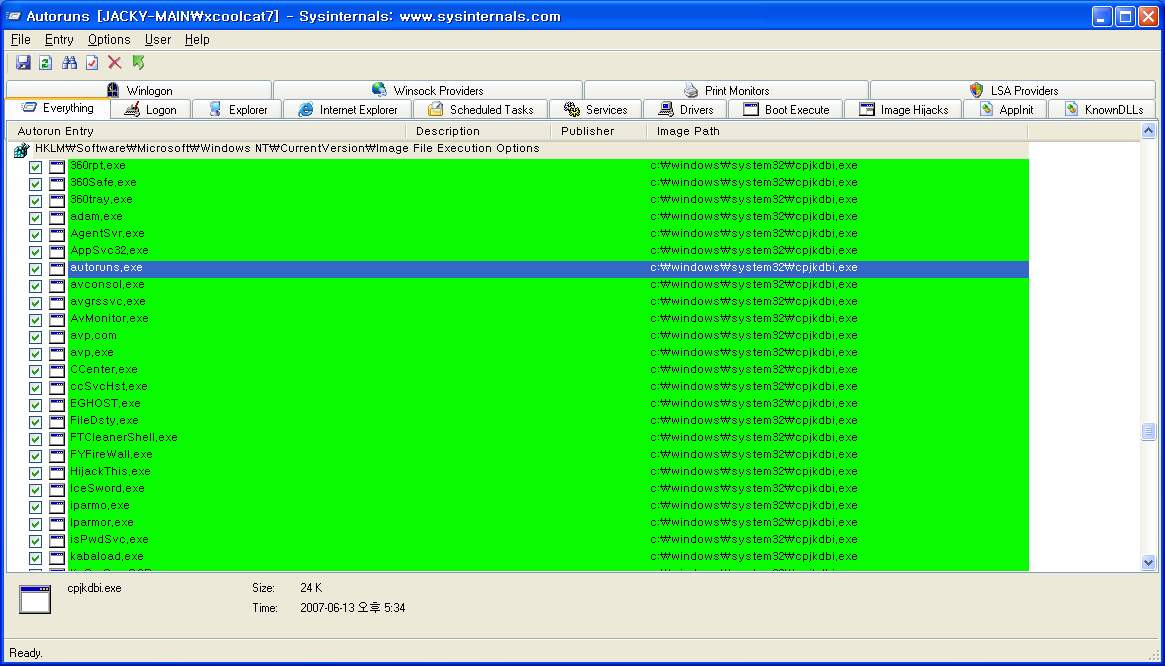

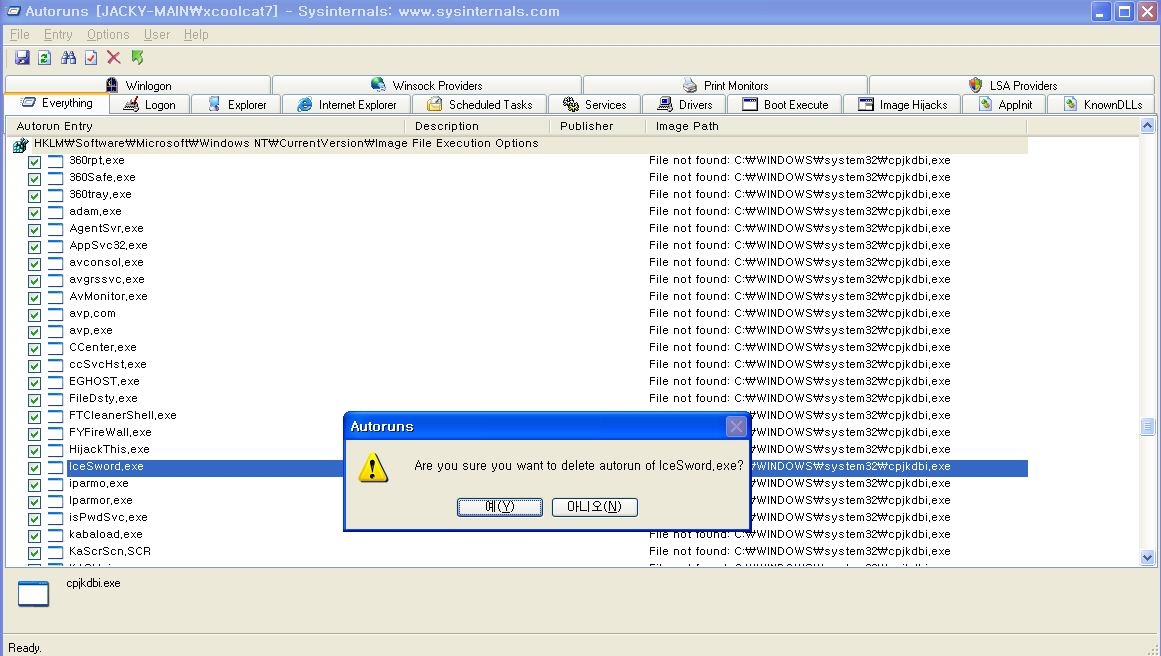

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

에 실행을 막을 파일 이름을 악성코드 자신으로 지정한 것이다.

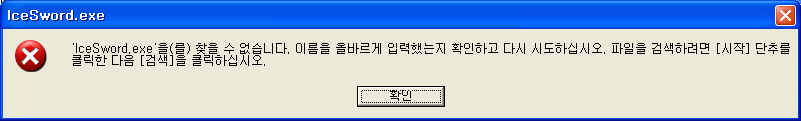

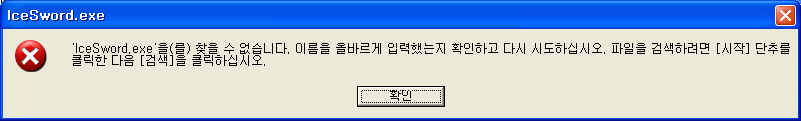

만약 악성코드가 삭제되면 해당 파일을 실행하면 오류가 발생한다.

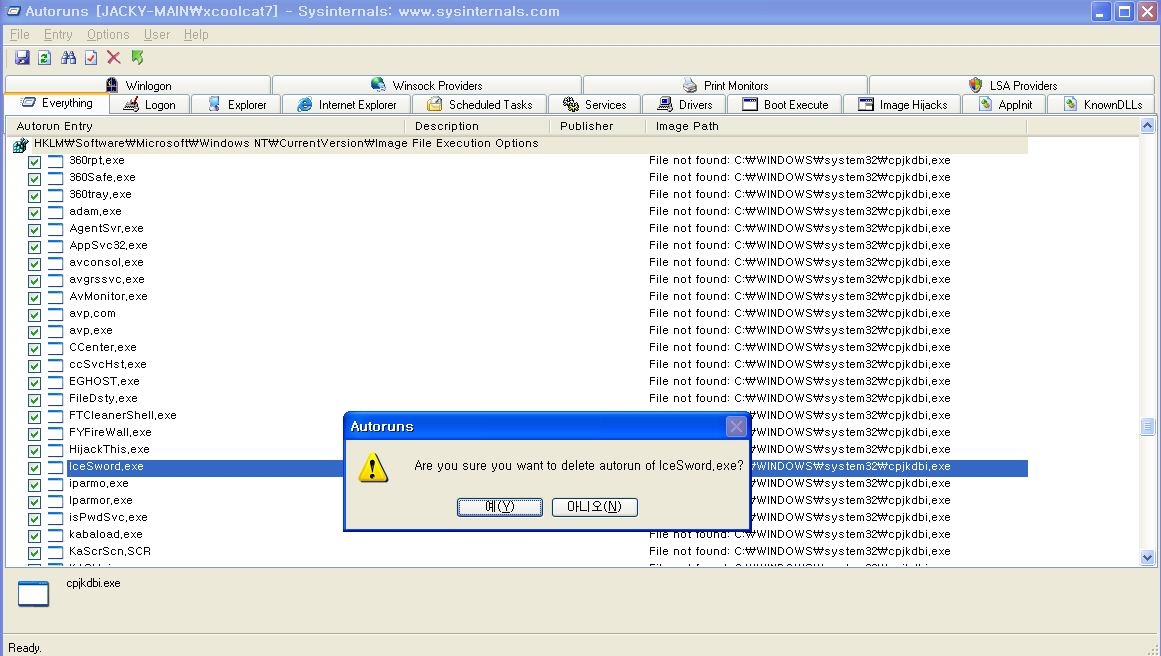

REGEDIT 나 AUTORUNS.EXE 로 키를 삭제해야한다.

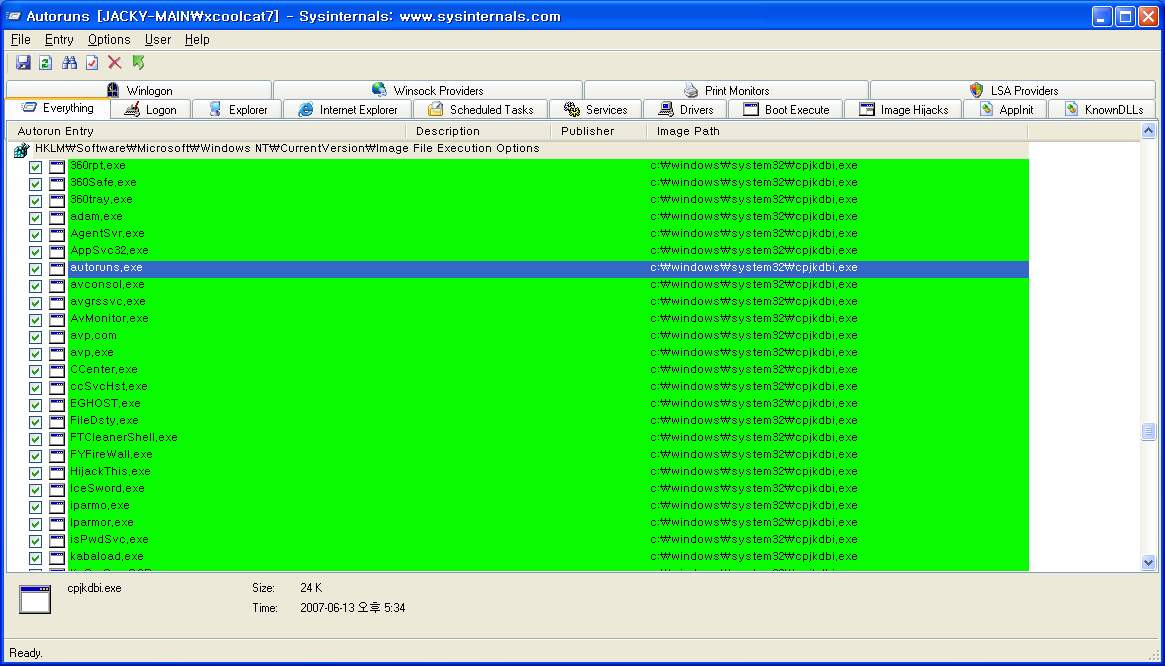

하지만, AUTORUNS.EXE는 실행을 막고 있으므로 AUTORUN.EXE 과 같은 이름으로 변경해서 실행하면 된다.

* 길이 : 24,785

* MD5 : 36af4b74ade9a895385ced6263e8b40b

악성코드의 프로그램 방해는 여러가지가 있지만 지금까지 못보던 방법이 나왔다.

(물론 이미 사용되었겠지만..)

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

에 실행을 막을 파일 이름을 악성코드 자신으로 지정한 것이다.

레지스트리 변경 화면

만약 악성코드가 삭제되면 해당 파일을 실행하면 오류가 발생한다.

REGEDIT 나 AUTORUNS.EXE 로 키를 삭제해야한다.

하지만, AUTORUNS.EXE는 실행을 막고 있으므로 AUTORUN.EXE 과 같은 이름으로 변경해서 실행하면 된다.

728x90

반응형

'보안위협 (악성코드) > 악성코드 소식' 카테고리의 다른 글

| 바이러스 토털 사이트 개편 (0) | 2007.07.12 |

|---|---|

| 오버로 끝난 중국 주식 계좌 탈취 트로이목마 (0) | 2007.07.09 |

| PhatBot 2007 (0) | 2007.07.03 |

| Call for papers AVAR 2007 (0) | 2007.06.28 |

| 메신저로 퍼지는 리마르 웜 (0) | 2007.06.21 |