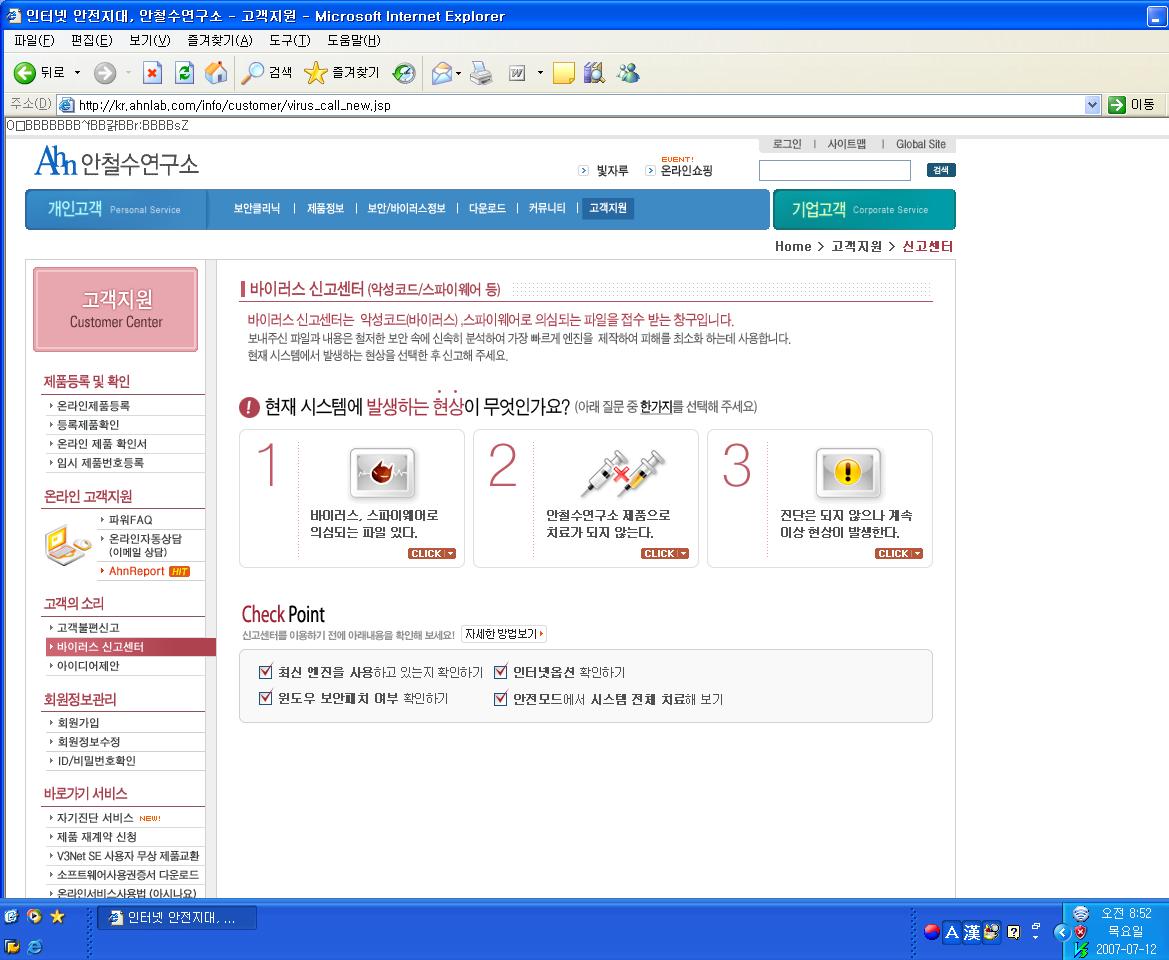

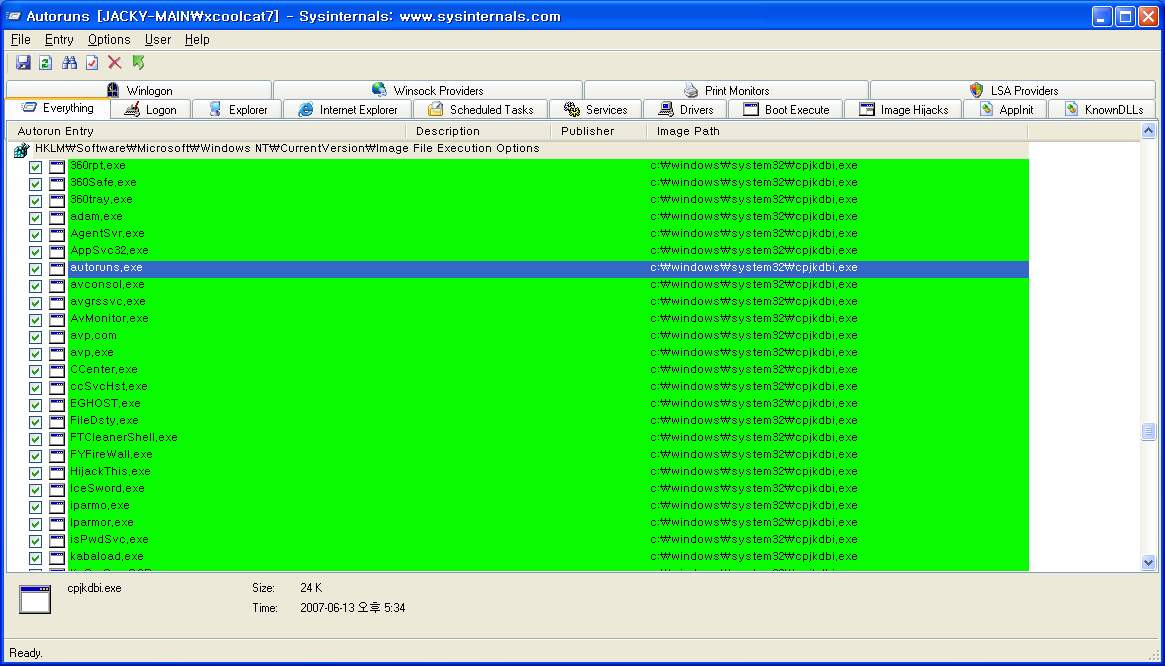

후배에게 웹브라우저로 사이트를 접속하면 아래와 같이 이상한 문자열이 먼저 뜬다고 한다. BBBBBBB^BB걁BBrBBBBsZ 회사 사람들에게 얘기를 들어보니 ARP (address resolution protocol) 스푸핑에 의한 공격이라고 한다. ARP는 (Address Resolution Protocol)는 주소결정 프로토콜으로 IP 주소를 물리적 네트워크 주소로 대응시키기 위해 사용되는 프로토콜이다. 간단한 조치 방법은 스위치를 껐다 켜는 것이다. 하지만, 내부망에 ARP 스푸핑을 발생하는 악성코드가 존재 할 가능성이 높은 만큼 해당 시스템을 찾아 악성코드를 제거해야한다. 인터넷을 찾아보면 다음과 같은 정보가 있다. * 스위치 재밍(Switch Jamming) 테스트 http://blog.nave..